Поскольку ежемесячно похищается более 10 терабайт данных, ransomware (ред.: тип вредоносного ПО, которое угрожает раскрыть личные данные жертвы или перекрыть доступ к ним до тех пор, пока не будет выплачен выкуп) по-прежнему считается одной из главных угроз.

Отчет охватывает период с июля 2021 года по июль 2022 года

Наиболее распространенным методом кибератак признан фишинг1. В этом списке есть и "распределенные атаки" типа "отказ в обслуживании" (DDoS2). Геополитические события, особенно вторжение России в Украину, послужили катализатором развития кибернетической сферы. Хотя мы продолжаем наблюдать рост числа угроз, мы также видим появление более широкого спектра методов, таких как эксплойты нулевого дня (используемые хакерами для атаки систем с уязвимостью, которая не была выявлена ранее), дезинформация с помощью ИИ и глубокие подделки (человек на существующем изображении или видео заменяется другим). В результате появились более злонамеренные и широкомасштабные атаки с более разрушительными последствиями.

Исполнительный директор агентства Хуан ЛеПасаар сказал: "Современный глобальный контекст неизбежно ведет к значительным изменениям в масштабах угроз кибербезопасности. Новая парадигма формируется под воздействием широкого спектра угроз. Мы вступаем в фазу, когда нам потребуются соответствующие стратегии для защиты всех наших критически важных секторов, наших промышленных партнеров и, следовательно, всех граждан ЕС".

Основные факторы угрозы и их анализ

Хакеры, спонсируемые государством, киберпреступность, наемные хакеры и хактивисты остаются наиболее серьезными субъектами угроз. На основе анализа близости киберугроз по отношению к Европейскому союзу (ЕС), количество инцидентов остается высоким в течение отчетного периода в категории NEAR. В эту категорию входят затронутые сети и системы на территории ЕС. Она также охватывает население, подвергшееся нападению в пределах границ Европейского союза.

Разбивка угроз по секторам является важным аспектом отчета, поскольку она показывает, что никто не остался незатронутым. Отчет показывает, что почти 50% угроз направлены на следующие категории: государственная администрация и правительства (24%), поставщики цифровых услуг (13%), широкая общественность (12%). Другая половина распределяется между всеми остальными секторами экономики.

Основные угрозы

ENISA разделила угрозы на 8 групп. Частота и воздействие определяют, насколько они все еще заметны:

- Программы-вымогатели:

- 60% пострадавших организаций могли потребовать выкуп.

- Вредоносное ПО:

- 66 случаев раскрытия уязвимостей нулевого дня в 2021 году.

- Социальная инженерия:

- Фишинг остается популярным методом, но мы наблюдаем появление новых форм фишинга, таких как целевой фишинг, китобойный промысел, смишинг и вишинг.

- Угрозы против данных:

- Увеличение пропорционально общему количеству произведенных данных.

- Угрозы доступности:

- Самая крупная атака типа «отказ в обслуживании» (DDoS) была запущена в Европе в июле 2022 года;

- Интернет: разрушение инфраструктуры, перебои в работе и перенаправление интернет-трафика.

- Дезинформация:

- Эскалация дезинформации с помощью ИИ, дипфейков и дезинформации, как услуги.

- Таргетинг цепочки поставок:

- На сторонние инциденты приходится 17% вторжений в 2021 году по сравнению с менее, чем 1% в 2020 году.

Появляются контекстуальные тенденции. Эксплойты нулевого дня3 — это новый способ, которым злоумышленники пользуются для достижения своих целей.

После начала войны между Россией и Украиной возникла новая волна хактивизма. DDoS-атаки становятся все более масштабными и сложными, направленными на мобильные сети и Интернет в целом.

Дезинформация с помощью ИИ и дипфейки: распространение ботов может легко нарушить норму, а также взаимодействие сообществ, наводнив государственные службы фальшивым контентом и комментариями.

Цифровое воздействие

Воздействие разбивается на пять частей. Жертвы атак подвергаются риску потенциального воздействия в следующих областях: репутационные, цифровые, финансовые, физические и социальные. Однако в большинстве случаев последствия остаются доподлинно неизвестными, поскольку жертвы не сообщают информацию или она остается неполной.

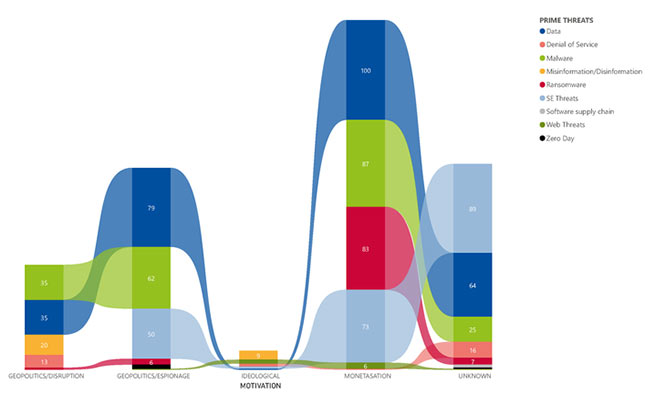

Основные угрозы, основанные на мотивации

Программы-вымогатели мотивированы исключительно финансовой выгодой. Мотивация спонсируемых государством групп может быть обусловлена геополитикой. Идеология также может быть движущей силой кибер-операций хактивистов.

Стимулирование и обучение хакеров со стороны государств участников конфликта

На фоне непрекращающихся боевых действий в Украине хактивисты (активисты-хакеры) ведут свою войну на цифровом фронте. Под атаки попали российские и белорусские государственные службы, страницы государственных СМИ, банковские системы и системы ключевых инфраструктур стран-участниц военных действий. В России и Беларуси такие действия хакеров приравниваются к терроризму и госизмене, но в Украине вступать в IT-армию призывает министр цифровой трансформации, размещая инструкции и цели для кибератак в телеграм-канале с более, чем тремястами тысяч подписчиков. Практически мгновенный переход конвенционной войны между двумя странами в тотальную войну, при которой "можно все", был несколько неожиданным даже для стран Запада и тем более для России.

Одной из самых опасных тенденций в этой войне, является массовое использование гражданского населения для хакерских атак в отношении противника - России. Но проблема даже не в самих атаках, а в том, что теперь практически любой желающий может получить в свои руки мощные инструменты, созданные как профессионалами, работающими на государственные структуры Украины, так и переданные им от западных союзников для хакерских атак. Авторы инструкций настаивают на том, что любой вред для России - это польза для Украины. При этом участников убеждают, что у них не должно быть никаких моральных и этических ограничений в этой деятельности. Будь то детский сад или система электроснабжения больницы, ибо идет тотальная война, в которой позволено ВСЕ.

Для Европы и других стран мира появление столь многочисленной группы хакеров крайне опасно, так как далеко не все новоиспеченные хакеры используют эти знания для борьбы с Россией, а сразу же пытаются заработать деньги на более легких, с их сточки зрения, целях - коммерческих компаниях и частных лицах Евросоюза и США. Тем более, что владельцы сайтов и Телеграм-каналов, на которых располагаются инструкции и инструменты для хакинга, никак не ограничивают их использование.

Во многих странах т.н. коллективного Запада пока не понимают, насколько опасным может быть это явление. Ведь по своей опасности эти ресурсы сравнимы в контрабандой тяжелого оружия, делящихся материалов или бактериологического оружия. Прокатившаяся в этом году волна фишинговых сообщений с переходом на поддельные сайты греческих банков и сайта налоговой системы Греции тому пример.

Без кардинальных мер по безопасности интернет-структура т.н. цифрового государства западных стран может быть разрушена или выведена из строя, что приведет к хаосу и огромным финансовым убыткам.

Итог

Отчет ETL отображает ландшафт киберугроз, чтобы помочь лицам, принимающим решения, - политикам и специалистам по безопасности - определить стратегии защиты граждан, организаций и киберпространства. Эта работа является частью ежегодной рабочей программы Агентства ЕС по кибербезопасности по предоставлению стратегической информации заинтересованным сторонам. Содержание отчета собрано из открытых источников, таких как статьи в СМИ, мнения экспертов, отчеты разведки, анализ инцидентов и отчеты об исследованиях в области безопасности, а также через интервью с членами рабочей группы ENISA Cyber Threat Landscapes (рабочая группа CTL ).

Анализ и взгляды ENISA на ландшафт угроз должны быть нейтральными для отрасли и поставщика. Информация, основанная на OSINT (информация с открытым исходным кодом), и работа ENISA по ситуационной осведомленности также помогла задокументировать анализ, представленный в отчете.

Дополнительная информация:

- Ландшафт угроз ENISA 2022 — инфографика

- Отчет ENISA о ландшафте угроз за 2022 г.

- Отчет ENISA о ландшафте угроз 2021 г.

- Цепочка поставок ландшафта угроз ENISA

- Ландшафт угроз ENISA для атак программ-вымогателей — май 2021 г. — июнь 2022 г.

Справка

1. Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание, и password — пароль) — вид интернет-мошенничества, цель которого — получить идентификационные данные пользователей. Сюда относятся кражи паролей, номеров кредитных карт, банковских счетов и другой конфиденциальной информации. Фишинг представляет собой пришедшие на почту поддельные уведомления от банков, провайдеров, платежных систем и других организаций о том, что по какой-либо причине получателю срочно нужно передать/обновить личные данные. Причины могут называться различные. Это может быть утеря данных, поломка в системе и прочее.

2. DDoS (атака) (от англ. Distributed Denial of Service — распределенная атака типа «отказ в обслуживании») — хакерская атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых добросовестные пользователи системы не смогут получить доступ к предоставляемым системным ресурсам (серверам) либо этот доступ будет затруднён. Отказ «вражеской» системы может быть и шагом к овладению системой (если в нештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: потеря простой службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют по карману «цели». В настоящее время DDoS-атаки наиболее популярны, так как позволяют довести до отказа практически любую плохо написанную систему, не оставляя юридически значимых улик.

3. Эксплойт нулевого дня — эксплойт, который был написан для использования уязвимости, о которой еще не знает разработчик (и, соответственно, не существует патчей, ее устраняющих). Злоумышленники могут воспользоваться этой уязвимостью, если на компьютере жертвы не реализованы технологии превентивной защиты от эксплойтов.

4. Deepfake (дипфейк, конкатенация, англ. deep learning — «глубинное обучение» и fake — «подделка») — методика синтеза изображения, основанная на искусственном интеллекте. Методика используется для соединения и наложения существующих изображений и видео на исходные. В подавляющем большинстве случаев для создания таких видео используют генеративно-состязательные нейросети (GAN). Одна часть алгоритма учится на реальных фотографиях определённого объекта и создаёт изображение, буквально «состязаясь» со второй частью алгоритма, пока та не начнёт путать копию с оригиналом.