Распространяется он, как и многие другие вредоносные программы, через спам-письмо: например, первые версии Petya маскировались под резюме. Схема работы Petya уже была подробно описана специалистами по компьютерной безопасности.

Наиболее подробно механизм работы вирусов-вымогателей был описан еще в апреле 2016 года в блоге компании Malwarebytes Labs. Тогда вирус распространялся как письмо с резюме сотрудника: по клику на него открывалась Windows-программа, требовавшая прав администратора. Если невнимательный пользователь соглашался, то программа-установщик переписывала загрузочную область жесткого диска и показывала «синий экран смерти»: сообщение о сбое, предлагающее перезагрузить компьютер.

На этой стадии, как пишут исследователи, жесткий диск еще не зашифрован, и данные можно спасти — например, если выключить компьютер и подключить жесткий диск к другому, но не загружаться с него. В этой ситуации все данные можно будет скопировать.

После перезагрузки Petya запускает программу, маскирующуюся под утилиту CHKDSK. На самом деле она не проверяет жесткий диск на предмет ошибок, а шифрует его, причем, как установили исследователи из Malwarebytes Labs, не целиком, а лишь частично. В «Лаборатории Касперского» в конце марта 2016 года утверждали, что метод шифрования, применяемый в Petya, позволяет с помощью специалистов восстановить все данные.

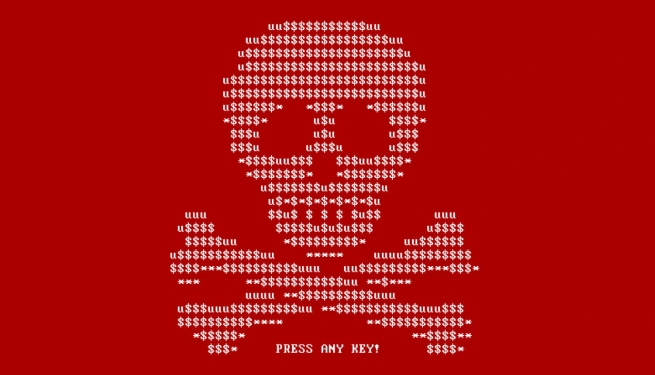

После завершения шифрования компьютер показывает красный экран с сообщением «Вы стали жертвой вируса-вымогателя Petya» и предложением заплатить 300 долларов в биткоинах. Подробная инструкция, как купить необходимую сумму в биткоинах и как ее перечислить, содержалась на сайте в «дарквебе».

"Он блокирует компьютеры и требует 300 долларов в биткоинах. Атака произошла около 14:00. Судя по фотографиям, это криптолокер Petya", — пояснили в пресс-службе компании, отметив, что способ распространения Petya в локальной сети аналогичен вирусу WannaCry.

Позже разработчик антивируса Dr.Web уточнил, что вредоносная программа отличается от Petya, но подтвердил, что троянец распространяется самостоятельно, как и нашумевший WannaCry.

В "Лаборатории Касперского", в свою очередь, рассказали, что вирус не принадлежит ни к одному из ранее известных семейств подобных программ.

По предварительным данным, от вируса пострадали многие компании, в том числе "Башнефть" и "Роснефть", а также украинские "Запорожьеоблэнерго", "Днепроэнерго" и Днепровская электроэнергетическая система.

"Mondelez International, Ощадбанк, Mars, "Новая Почта", Nivea, TESA и другие. Киевский метрополитен также подвергся хакерской атаке. Атакованы правительственные компьютеры Украины, магазины "Ашан", украинские операторы ("Киевстар", LifeCell, "УкрТелеКом"), Приватбанк. Аэропорт Борисполь, предположительно, тоже подвергся хакерской атаке", — добавил представитель Group-IB.

Вирус стал причиной сбоя в работе киевского метро: пассажиры не могут оплатить проезд с помощью банковских карт. В свою очередь, вице-премьер Украины Павел Розенко заявил, что хакерской атаке подверглись все компьютеры в кабмине.

Киевский аэропорт Борисполь предупредил о возможных задержках рейсов.

"Сегодня в аэропорту и в нескольких крупных предприятиях государственного сектора внештатная ситуация — спам-атака. Наши IT-службы пытаются совместными усилиями урегулировать ситуацию", — написал исполняющий обязанности директора аэропорта Евгений Дыхне на своей странице в Facebook.

На Чернобыльской атомной электростанции из-за хакерской атаки не работает электронный документооборот, сообщило издание "Украинская правда" со ссылкой на начальника смены АЭС.

По словам собеседника издания, некоторые компьютеры на станции были заражены вирусом. Поэтому, как только хакерская атака началась, была дана команда компьютерщиков отключить компьютеры персонала.

"О радиационной обстановке на станции замечаний нет. Превышения контрольных уровней нет. То есть у нас на промплощадке, на сооружениях ухудшения радиационной обстановки не произошло", — цитирует издание слова сотрудника АЭС.

Вирус также был обнаружен в Литве. Об этом агентству BNS сообщил представитель Службы регулирования связи страны. Он не уточнил, какие предприятия могли пострадать от вредоносной программы.

Ранее об атаке на свои серверы сообщила "Роснефть". В компании отметили, что сразу перешли на резервную систему управления производством, что позволило избежать остановки добычи нефти.

Судя по скриншотам современной версии Petya, теперь никакого сайта и подробной инструкции нет: зараженным пользователям предлагается написать на указанный почтовый адрес и в обмен на доказательство перечисления средств получить код для расшифровки жесткого диска.

Исследователи отмечают, что часть Petya, отвечающая за блокировку доступа, перехватывает управление компьютером на самом раннем этапе загрузки. Она написана высококвалифированными программистами.

С начала 2016 года Petya неоднократно видоизменялся. Существуют версии с желтым оформлением экрана с требованием выкупа, существуют и такие, где название вируса не указывается.

Как именно работает и распространяется та версия Petya, с которой столкнулись пользователи 27 июня, пока не сообщается. Судя по масштабу заражения, вирус доработан и имеет какую-то более сложную систему распространения. На Github уже появилась ссылка на один из биткоин-кошельков, который собирает деньги с зараженных вирусом компьютеров. На момент написания текста на него перечислили чуть более 2300 долларов.

Наиболее простой метод защиты от Petya и аналогичных вирусов-вымогателей — не кликать на вложения в подозрительных письмах от людей, которых вы не знаете.

Вирус WannaCry атаковал сотни тысяч компьютеров по всему миру 12 мая. Тогда хакеры использовали модифицированную вредоносную программу Агентства национальной безопасности США: инструмент разведслужб, известный как eternal blue ("неисчерпаемая синева"), был совмещен с программой-вымогателем WannaCry.